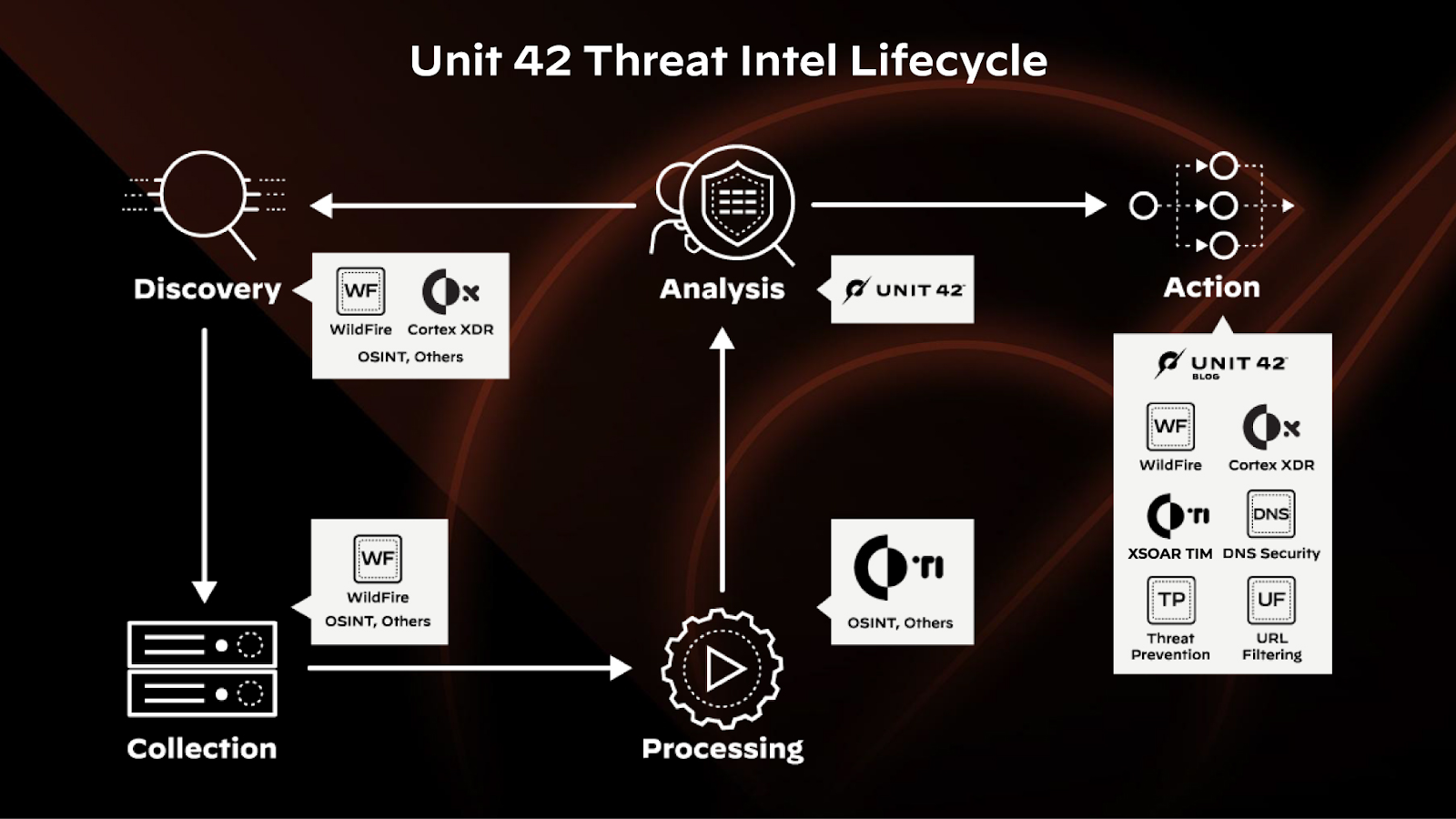

什么是威胁情报生命周期?

威胁情报生命周期是网络安全领域用于管理网络威胁的一个流程。它通过收集、分析和应用有关潜在和当前网络威胁的信息,帮助组织保护其信息资产。目标是持续改进威胁情报的质量和相关性,适应不断变化的网络威胁形势。

周期通常包括以下几个阶段:

- 方向/发现:旨在确定或发现消费者的情报要求。

- 系列:从各种渠道收集数据和信息,以满足确定的要求。

- 处理:对数据进行清理,以去除重复、不一致和不相关的信息,将其转换为适合分析的格式,并通过附加的上下文和元数据进行增强。

- 分析:原始数据和信息经过整理、与其他来源融合,并通过各种机器和人工技术转化为智能。

- 传播/行动:及时将已完成的情报产品适当分发给目标消费者。

- 反馈:对情报周期每个步骤的有效性进行持续评估,以确保将最好的情报送达预定的消费者。

威胁情报生命周期为何重要?

威胁情报生命周期是一个持续和不断发展的过程,通过不断提高对威胁环境的理解并相应调整防御措施,帮助组织在网络威胁面前保持领先。

通过集中应对相关威胁,生命周期降低了攻击的影响,使组织能够更有效地做出反应,并保持稳健、适应性强的网络安全态势。

威胁情报生命周期的 6 个阶段

威胁情报流程 包括六个相互关联的阶段,共同收集、分析和传播有关潜在威胁的信息。这种迭代过程利用每个阶段的反馈来完善后续策略,持续提高组织识别和应对威胁的能力。

方向/发现

为了启动生命周期,安全小组要与业务利益相关者合作,确定威胁情报计划的目的和目标。这通常始于确定哪些资产和数据需要保护、分配资源和预算,以及建立关键绩效指标(KPI)来测量计划的成功与否。这一阶段是一个重要的起点,因为它为整个威胁情报流程奠定了基础。

收藏品

在收集阶段,各组织从 "方向 "阶段确定的各种来源收集数据和信息,包括

- 内部日志

- 外部威胁信息

- 开放源码情报(OSINT)

- 信息共享和分析中心(ISACS)

- SOCMINT

- 政府机构、行业团体和商业供应商

- 深网和暗网情报

加工

将收集到的数据转换成便于分析的格式。处理步骤包括分类、解密和将数据转换成可用的形式。对数据进行分类包括根据特定标准将数据组织成类别或组别。对数据进行解密,对任何加密或编码数据进行解码,以便读取和理解。

最后,将数据从一种语言或格式翻译和转换成另一种语言或格式,使其更易于理解和解释。这一重要步骤使分析人员能够更有效、更高效地处理数据。

分析

在分析潜在网络威胁或攻击的数据时,专家们会检查处理过的数据,找出恶意活动的模式、异常和其他迹象。在这一过程中,往往需要对各种来源的数据进行交叉比对,并使用分析技术来了解信息的来龙去脉和影响。

传播/行动

将分析后的情报分发给目标受众。这可能是组织内部的决策者、运营团队或外部合作伙伴。关键是要确保以可操作和相关的方式提供情报。

反馈意见

收集主要利益攸关方对所提供威胁情报的有效性和针对性的反馈意见,是加强和完善威胁情报工作的关键步骤。对从利益攸关方收到的反馈意见进行细致分析,找出情报工作中的不足和需要改进的地方,确保所提供的情报具有相关性和时效性。从反馈中获得的见解被用于完善和改进威胁情报流程,从而为我们的利益相关者提供更有针对性和更好的情报。

威胁情报生命周期框架的优势

威胁情报生命周期增强了组织抵御网络威胁的能力,有助于以更具战略性、更高效和更全面的方式管理网络安全风险。潜在的好处包括

- 及早检测和应对潜在威胁,可以大大降低网络攻击的影响。

- 通过了解不断变化的威胁形势和分配资源以产生最大影响,从而更具战略性地管理网络安全性风险。

- 通过主动预防攻击或减轻其影响,而不是处理网络攻击的后果来节约成本。

- 加强安全措施,提高抵御网络攻击的能力。

- 在发生安全漏洞时,为事件响应和取证分析提供宝贵的背景资料。

- 通过有效管理网络威胁,在客户和业务合作伙伴心目中树立更可靠、更安全的形象,从而赢得竞争优势。

- 针对具体漏洞,开发量身定制的安全解决方案。

- 通过整合全球各种来源的信息,获得有关网络威胁的更广阔视角。

- 通过将威胁情报纳入组织运营,培养安全意识文化,鼓励员工提高警惕,了解网络安全在其职责中的重要性。