什么是入侵检测系统?

入侵检测系统 (IDS) 是一种网络安全技术,最初是为了检测针对目标应用程序或计算机的漏洞利用而构建的。

IDS 也是一个只能监听的设备。IDS 监控流量并向管理员报告结果。它无法自动采取行动来防止检测到的漏洞接管系统。

攻击者一旦进入网络就能够快速利用漏洞。因此,IDS 不足以起到预防作用。入侵检测和入侵防御系统对于安全信息和事件管理都至关重要。

入侵检测系统对比入侵防御系统

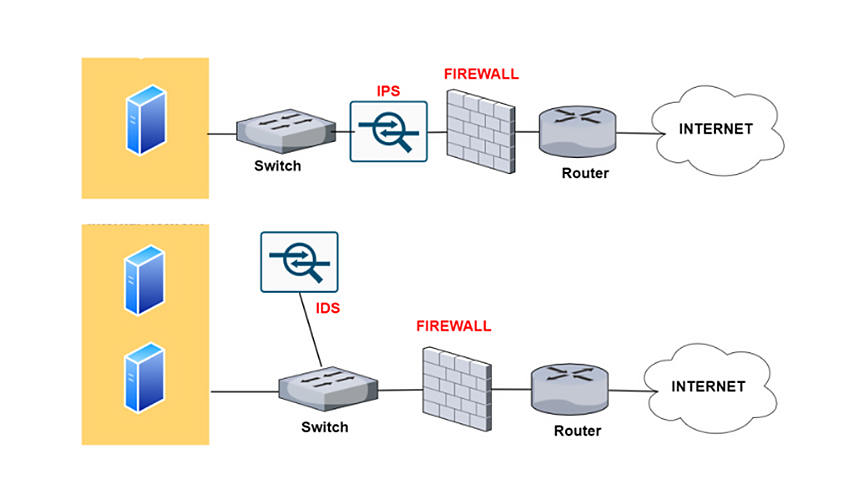

下表总结了 IPS 和 IDS 部署之间的差异。

| 入侵防御系统 | IDS 部署 | |

|---|---|---|

| 网络基础设施中的安置 | 直接通信线路的一部分(内联) | 直接通信线路之外(带外) |

| 系统类型 | 主动(监控和自动防御)和/或被动 | 被动(监视和通知) |

| 检测机制 | 1.基于统计异常的检测 2.特征检测: - 面向漏洞利用的特征 - 面向漏洞的特征 |

1.特征检测: - 面向漏洞利用的特征 |

描述 IPS 和 IDS 之间差异的图表

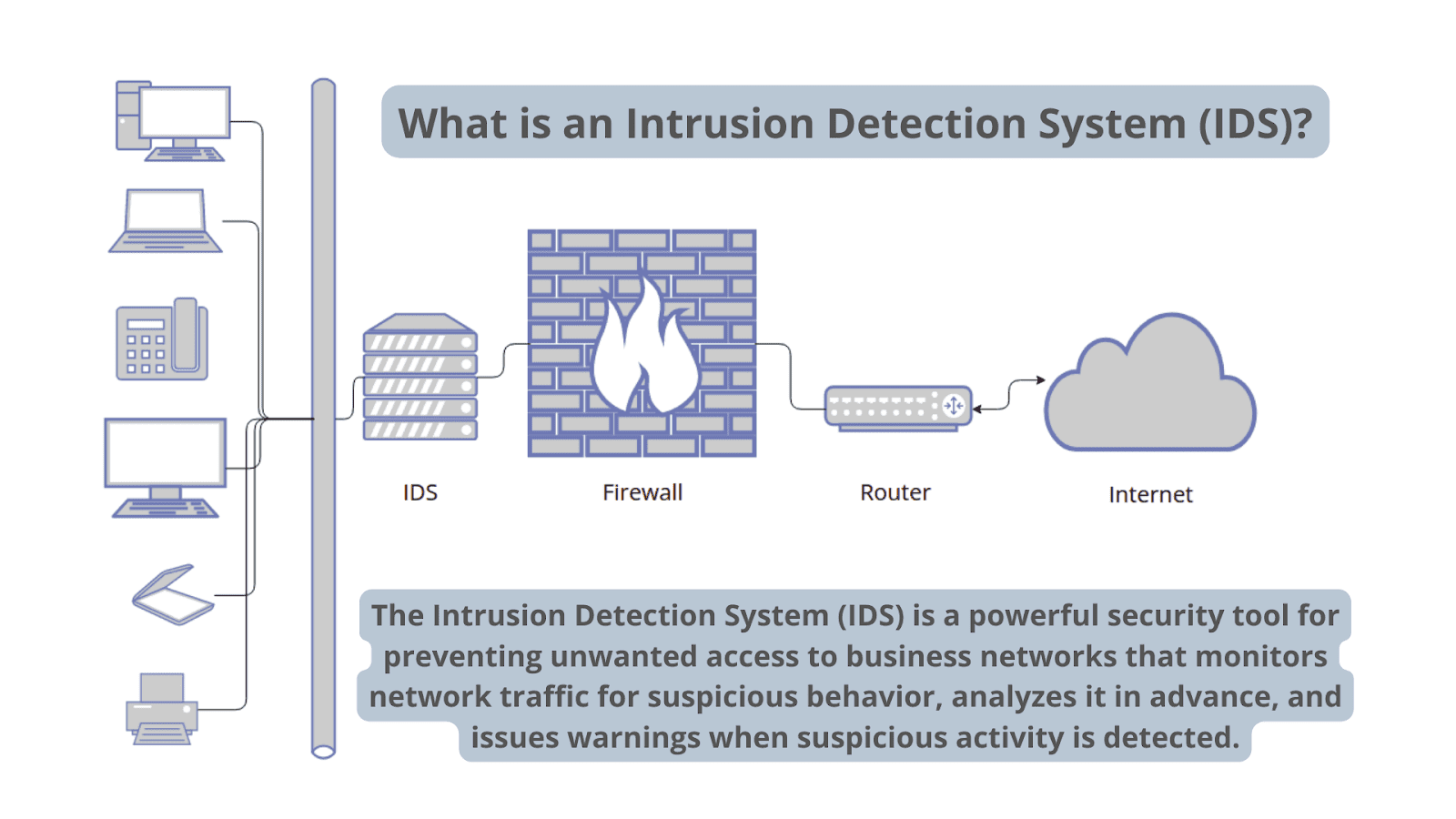

IDS 的工作原理

描述入侵检测系统功能的图表

IDS 只需要检测潜在的威胁。它被放置在网络基础设施的带外。因此,它不在信息发送者和接收者之间的实时通信路径中。

IDS 解决方案通常利用 TAP 或 SPAN 端口来分析内联流量流的副本。这确保了 IDS 不会影响内联网络性能。

当 IDS 开发出来时,检测入侵所需的分析深度还无法足够快地执行。速度跟不上网络基础设施直接通信路径上的组件。

网络入侵检测系统用于检测可疑活动,在对网络造成破坏之前抓住黑客。入侵检测系统有基于网络的和基于主机的。基于主机的 IDS 安装在客户端计算机上;基于网络的 IDS 位于网络本身上。

IDS 的工作原理是查找与正常活动的偏差和已知的攻击特征。异常模式被发送到堆栈并在协议层和应用层进行检查。它可以检测 DNS 中毒、畸形信息包和圣诞树扫描等事件。

IDS 可以作为网络安全设备或软件应用程序来实现。为了保护云环境中的数据和系统,还提供了基于云的 IDS。

IDS 检测的类型

IDS 有五种类型:基于网络、基于主机、基于协议、基于应用协议和混合类型。

两种最常见的 IDS 类型是:

- 基于网络的入侵检测系统 (NIDS)

网络 IDS 监控完整的受保护网络。它部署在整个基础设施的战略点,例如最脆弱的子网。NIDS 监控进出网络设备的所有流量,根据数据包内容和元数据做出判断。 - 基于主机的入侵检测系统 (HIDS)

基于主机的 IDS 监视安装它的计算机基础设施。换句话说,它部署在特定端点上,保护其免受内部和外部威胁。IDS 通过分析流量、记录恶意活动并通知指定机构来实现这一目标。

其余三种类型可以这样描述:

- 基于协议 (PIDS)

基于协议的入侵检测系统通常安装在 Web 服务器上。它监视并分析用户/设备与服务器之间的协议。PIDS 通常位于服务器的前端并监视协议的行为和状态。 - 基于应用协议 (APIDS)

APIDS 是通常位于服务器方内部的系统或代理。它跟踪并解释特定于应用程序的协议的通信。例如,在与 Web 服务器进行交互时监视中间件的 SQL 协议。 - 混合入侵检测系统

混合入侵检测系统结合了两种或多种入侵检测方法。使用这种系统,系统或主机代理数据与网络信息相结合,可以全面了解系统。与其他系统相比,混合入侵检测系统更强大。Prelude 就是混合 IDS 的一个例子。

IDS 检测方法还有一个子组,最常见的两种变体是:

- 基于特征

基于特征的 IDS 监视入站网络流量,寻找与已知攻击特征相匹配的特定模式和序列。虽然它在这方面很有效,但却无法检测到没有已知模式的不明攻击。 - 基于异常

基于异常的 IDS 是一种相对较新的技术,旨在检测未知攻击,而不仅仅是识别攻击特征。这种类型的检测改用机器学习来分析大量网络数据和流量。

基于异常的 IDS 创建正常活动的既定模型,并用它来识别异常行为。然而,它很容易出现误报。例如,如果一台机器表现出罕见但健康的行为,它会被识别为异常。这就会导致误报。

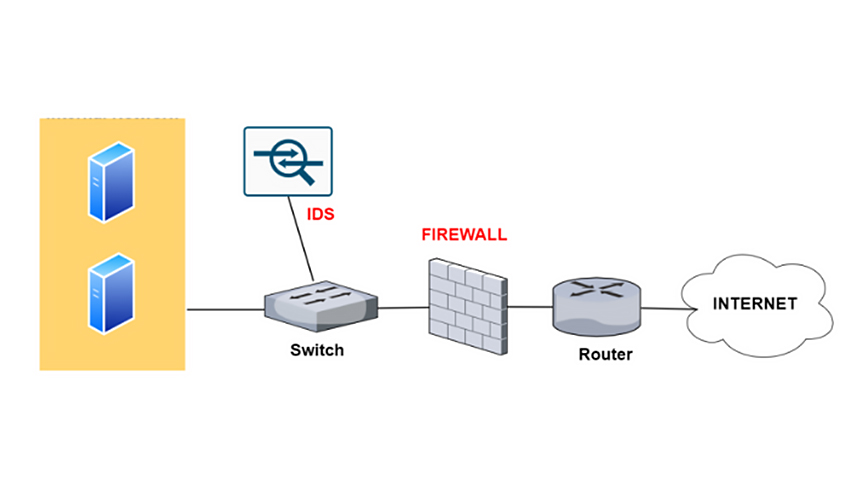

IDS 对比防火墙

IDS 和新一代防火墙都是网络安全解决方案。IDS 与防火墙的区别在于其目的。

IDS 设备被动监控,在发生可疑威胁时进行描述并发出警报。IDS 监视运动中的网络数据包。这使得事故响应能够评估威胁并根据需要采取行动。但是,它不保护端点或网络。

防火墙主动监控,寻找威胁防止其成为事故。防火墙能够过滤和拦截流量。它们根据端口、目标地址和来源,按照预先配置的规则允许流量传输。

防火墙拒绝不遵循防火墙规则的流量。但是,如果攻击来自网络内部,IDS 将不会生成警报。

描述入侵检测系统和防火墙功能的图表

IDS 规避技术

入侵者可以使用多种技术来避免 IDS 检测。这些方法可能会给 IDS 带来挑战,因为它们旨在规避现有的检测方法:

- 碎片化

碎片化将数据包分成更小、更分散的数据包。这样,入侵者就可以隐藏起来,因为没有攻击特征可以检测。

碎片化的数据包稍后由接收节点在 IP 层重建。然后它们被转发到应用层。碎片化攻击通过用新数据替换碎片数据包中的数据来生成恶意数据包。 - 泛洪

这种攻击的目的是使检测器不堪重负,触发控制机制失灵。当检测器发生故障时,所有流量都将被允许。

引起泛洪的一种流行方法是欺骗合法的用户数据报协议 (UDP) 和互联网控制消息协议 (ICMP)。然后,流量泛洪被用来掩盖肇事者的异常活动。因此,IDS 很难在海量流量中找到恶意数据包。 - 混淆

混淆可以通过使消息难以理解来避免被检测到,从而隐藏攻击。混淆术语是指改变程序代码,使其在功能上无法区分。

这样做的目的是通过遮盖和损害可读性来降低逆向工程或静态分析过程的可探测性。例如,混淆恶意软件可以使其逃避 IDS。 - 加密

加密提供多种安全功能,包括数据机密性、完整性和隐私性。不幸的是,恶意软件创造者利用安全属性来隐藏攻击并逃避检测。

例如,IDS 无法读取对加密协议的攻击。当 IDS 无法将加密流量与现有数据库特征进行匹配时,加密流量就不会被加密。这使得检测器很难识别攻击。

为什么入侵检测系统如此重要

网络攻击的复杂性和先进性一直在不断增加,零日攻击也很常见。因此,网络保护技术必须跟上新威胁的步伐,企业必须保持高水平的安全性。

其目的是确保安全、可信的信息通信。因此,IDS 对于安全生态系统非常重要。当其他技术失效时,它可以作为系统安全的防御手段。

- 识别安全事故。

- 分析攻击的数量和类型。

- 帮助识别设备配置的缺陷或问题。

- 支持遵守法规(通过更好的网络可视性和 IDS 日志记录)。

- 改进安全响应(通过检查网络数据包内的数据,而不是对系统进行手动普查)。

虽然 IDS 很有用,但如果与 IPS 配合使用,其影响就会扩大。入侵防御系统 (IPS) 新增了拦截威胁的能力。这已成为 IDS/IPS 技术的主要部署选项。

更好的是将多种威胁防御技术融合在一起,形成一个完整的解决方案。有效的方法是将以下方面结合起来:

- 漏洞保护

- 防恶意软件

- 防间谍软件

这些技术结合起来构成了高级威胁防护。这种服务扫描所有流量是否存在威胁(包括端口、协议和加密流量)。高级威胁防护解决方案在网络攻击生命周期内寻找威胁,而不仅仅是在威胁进入网络的时候。这就形成了一种分层防御 — 在各个节点进行防御的零信任方法。