什么是勒索软件攻击?

勒索软件攻击指的是网络犯罪分子可能用来渗透环境并威胁组织或个人以换取赎金的方法。根据 2022 Unit 42 的《事件响应报告》,攻击者进入系统的具体方式有五种。

勒索软件攻击是如何发生的?

Unit 42 ® 在 《2022 年事件响应报告》中报告说,该小组目睹了威胁参与者的快速行动,他们在一个环境中停留的时间中位数仅为 28 天,然后就开始勒索受害者。了解什么是勒索软件攻击以及如何做好准备是保护组织的第一步。

勒索软件 首先由网络犯罪分子进入系统并加密所有数据,然后提供解密密钥,如果受害者同意通过加密货币支付赎金。除了进入系统并存入加密恶意软件外,一些勒索软件操作者还会使用多种勒索手段来鼓励用户付款,如复制和渗出未加密的数据、在社交媒体上羞辱受害者、威胁发动 DDoS等额外攻击,或将窃取的信息泄露给客户或在暗网上泄露。

Unit 42 已经调查了数千起针对不同组织发起的勒索软件攻击,并帮助快速遏制和恢复,为他们节省了数百万美元。在 《2022 年事件响应报告》中,Unit 42 确定了威胁参与者用来部署勒索软件的五个主要攻击载体。

勒索软件的 5 种主要攻击载体是什么?

为了更好地预防勒索软件,首先了解攻击者用来入侵组织的恶意策略至关重要。通过回顾勒索软件威胁的最新趋势,安全运营中心 (SOC) 可以将资源集中用于潜在的入侵点,降低感染风险,并让整个组织做好准备。

勒索软件的五大攻击载体是

- 可利用的漏洞

- 暴力攻击凭证

- 社会工程学

- 先前泄露的证书

- 滥用信任

了解这五种攻击载体是如何运作的,以及如何最好地保护它们,是做好勒索软件准备的关键第一步。

1.可利用的软件漏洞

漏洞 有多种形式,可以通过设计代码来利用程序中的漏洞或缺陷。在 《2022 年 Unit 42 事件响应报告》中,Unit 42 发现 48% 的勒索软件案件始于软件漏洞。当应用程序暴露在互联网上时,威胁参与者可能会扫描并利用已知漏洞,在未经授权的情况下访问环境。

网络犯罪分子中流行的另一种漏洞技术是使用漏洞 利用工具包,即在被攻击的网站中插入代码。这些网站看似正常,却包含恶意程序,会扫描连接设备以查找漏洞。如果漏洞利用工具包发现了漏洞,通常会下载恶意软件有效载荷,目的是让威胁参与者远程访问系统。一旦建立了远程访问,威胁参与者就会在环境中部署勒索软件。

软件保护的最佳方法是确保网络上的所有设备经常更新。软件公司会定期发布更新,修补任何已发现的常见漏洞和暴露(CVE),因此在网络犯罪分子访问这些漏洞之前更新这些漏洞至关重要。 SOC 可以利用 Cortex XDR 等 扩展检测和响应 (EDR) 产品进一步加强保护,以检测和阻止攻击。为了识别需要修复的面向互联网的漏洞,并自动修复远程桌面协议(RDP)等危险暴露,SOC 可以采用 Cortex Xpanse等 主动攻击面管理 (ASM)工具。

2.暴力攻击证书

暴力攻击利用试错来访问系统或应用程序。网络犯罪分子创建并运行脚本,自动输入用户名和密码,直到发现正确登录。这是最古老的网络安全攻击之一,多年来一直保持着成功战术的地位。

暴力攻击是实施多因素身份验证(MFA)如此重要的众多原因之一。具有 MFA 功能的系统要求在允许用户访问系统之前进行额外形式的验证,如来自应用程序的代码或生物识别。

在暴力攻击成功的情况下, Cortex XSIAM 等平台会向 SOC 通报异常用户行为,并提示进行调查。Cortex XSIAM 与 MFA 平台无缝集成,可在可疑登录信息发生的第一时间将其传递给分析人员,并阻止暴力攻击。

3.社会工程学

网络钓鱼 等社会工程学方法是从假装可信的来源发送电子邮件,鼓励受害者点击链接,直接下载 恶意软件 。这些信息往往带有一种潜在的紧迫感或危险性,促使人们在考虑清楚之前就采取行动。这些攻击可能非常成功,就勒索软件而言,极其危险且代价高昂。

对员工实施定期网络安全培训是防范社交工程攻击的最佳方法。当员工发现并报告网络钓鱼企图时,SOC 可以对攻击进行调查,并从中吸取教训。如果网络钓鱼攻击成功, Cortex XSOAR 等 安全协调、自动化和响应 (SOAR)平台可以简化发现和修复工作,自动关闭受攻击的用户,直到 SOC 完成调查并将攻击者从系统中移除。

4.先前被破坏的证书

当用户凭据被泄露时,尽快更换凭据至关重要。不幸的是,凭据信息可能会在用户不知情的情况下泄露到暗网上,从而让各种攻击者可以不受限制地访问系统。更糟糕的是,许多用户会在多个服务中使用相同的密码,因此,如果一个密码被泄露,重复使用的密码就会被用于其他系统或应用程序,从而获得未经授权的访问权限。

除了多因素身份验证外,鼓励员工养成良好的密码卫生习惯也是一种行之有效的方法,可以防止因凭证泄露而造成的攻击。使用密码管理器、定期更改密码、确保密码的复杂性以及不重复使用相同的密码,都能保护个人和组织的安全。 Cortex XDR 可以利用行为分析来检测和防止异常用户行为,即使是在使用以前泄露的凭证未经授权进入环境的情况下。

5.滥用信任

在当前混乱的威胁环境中,安全专业人员必须密切关注内部威胁。无论员工是觉得受到了雇主的委屈,还是受到了威胁参与者的攻击,勒索软件最容易从已经拥有合法访问权限的人那里进入环境。

如果发生滥用信任事件, Cortex XSOAR 等产品或 Cortex XSIAM 等平台可以自动进行事件响应处理,通知安全小组并隔离问题用户。可以通过离职最佳实践实施额外保护,以减少心怀不满的员工可能实施报复的机会。

防范勒索软件攻击

这五种方法都是攻击者入侵系统的破坏性途径。总而言之,我们建议尚未实施以下措施的 SOC 实施这些措施:

- Cortex XDR 等 EDR 平台可识别和阻止攻击

- Cortex XSIAM 可实现对端点、网络等的全面自动可见性

- Cortex Xpanse 等主动式 ASM 平台可快速识别和自动修复面向互联网的攻击

- SOAR 平台(如 Cortex XSOAR )可简化发现过程并自动隔离任何受威胁的用户

- 在允许完全访问环境之前验证用户的 MFA

- 在员工中开展良好的安全实践,如网络钓鱼培训和密码卫生,以降低社交工程或暴力攻击的可能性

- 简化前员工离职手续,防止内部攻击

虽然这些方法和平台非常有用,但它们只能帮你到这里。具体到勒索软件,还有一种准备方法是最有利的。

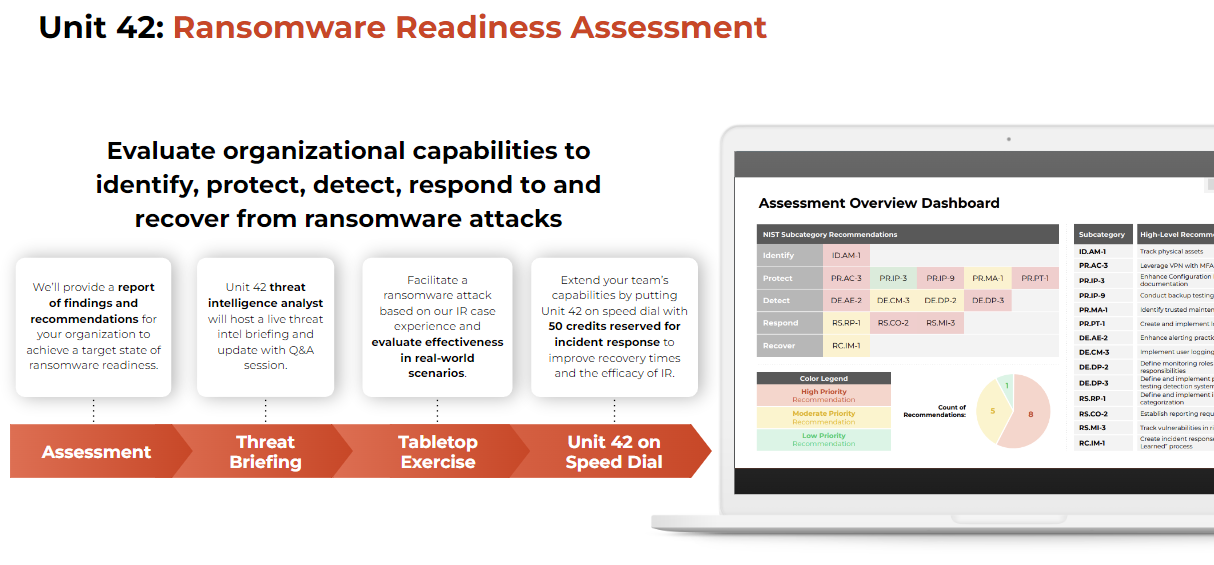

如何评估您的勒索软件准备情况

抵御勒索软件首先要有计划。Unit 42 提供 勒索软件就绪评估 ,帮助您更好地预防、检测、应对勒索软件攻击并从中恢复。通过验证您的应对策略、检测隐藏风险等,实现勒索软件就绪状态。