工作负载身份

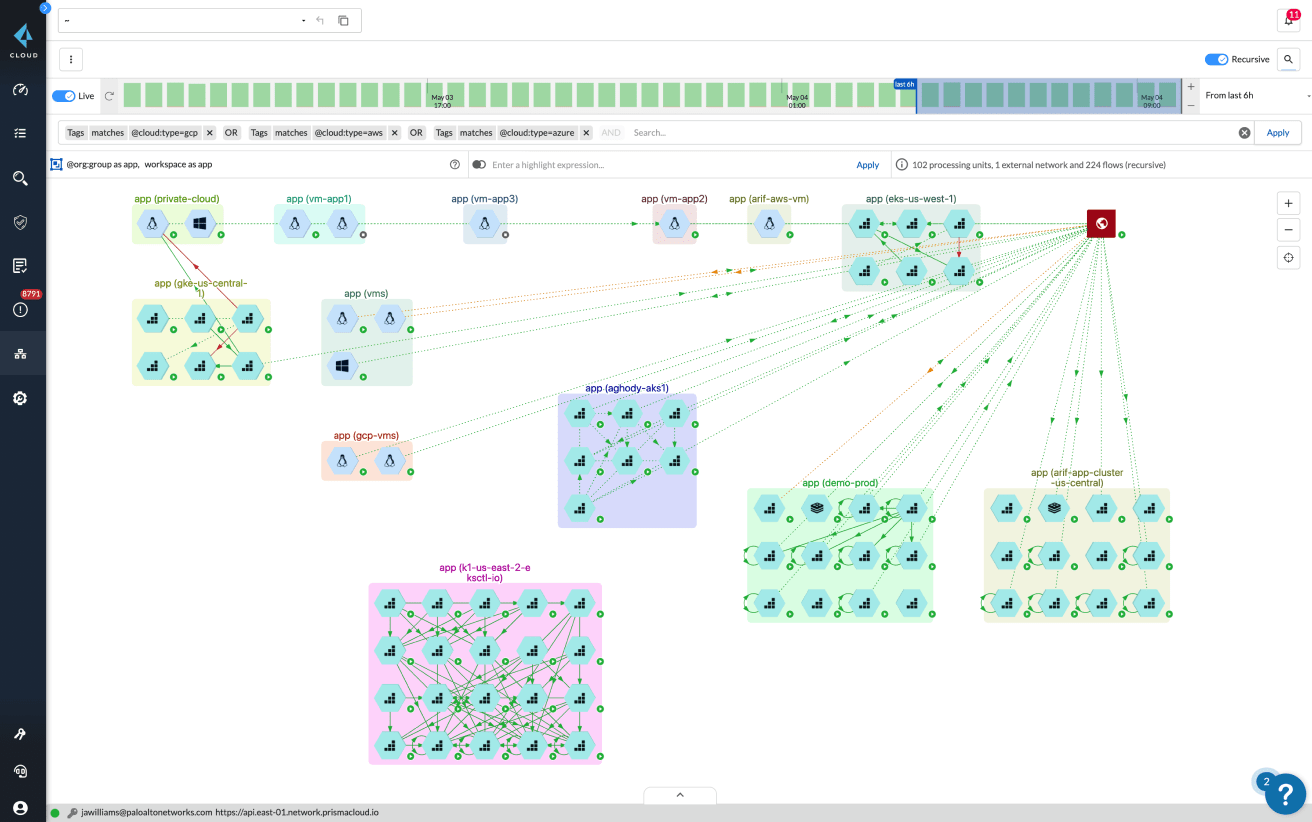

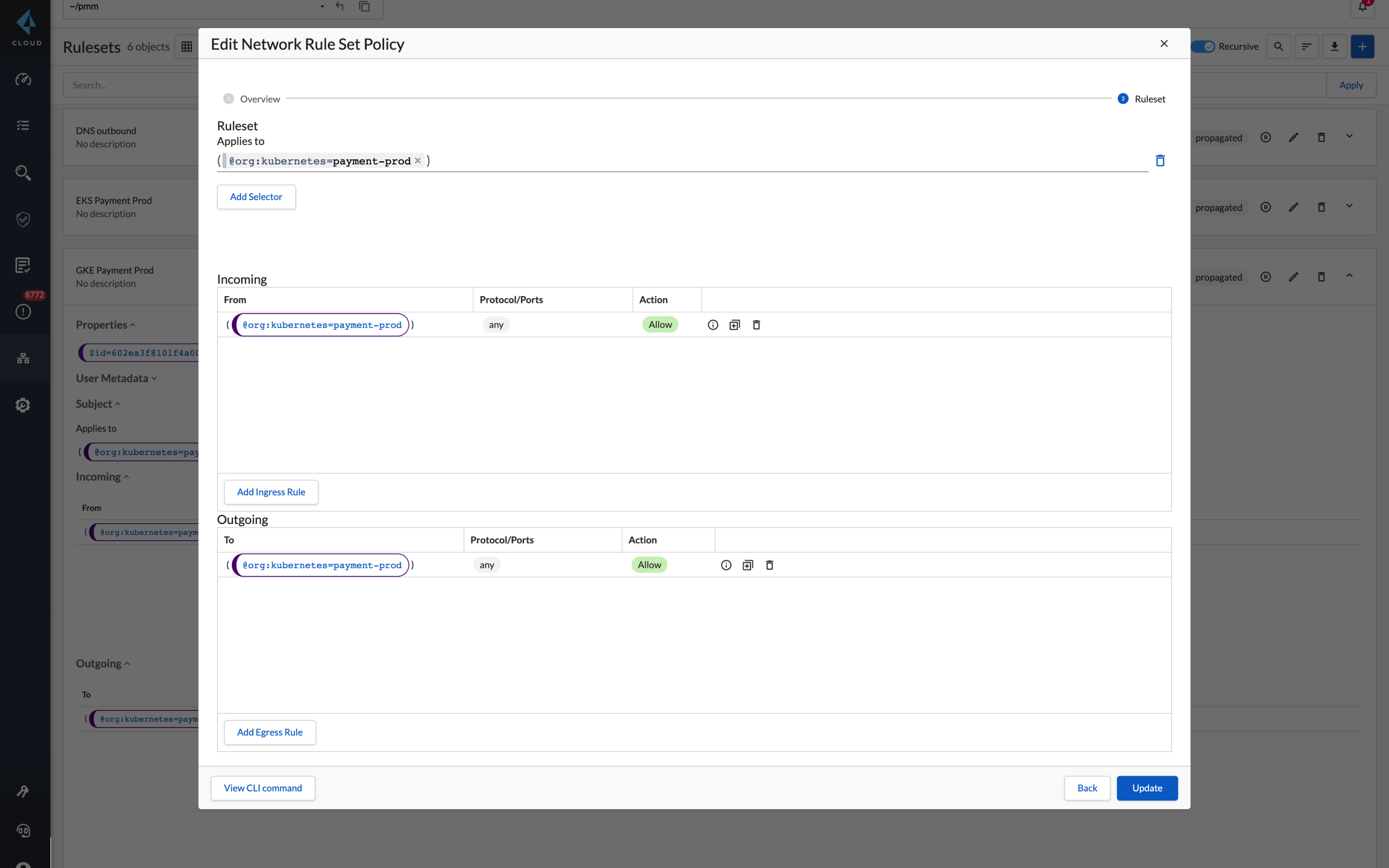

云原生应用需要不依赖网络地址来保护工作负载通信的全新安全设计。Prisma Cloud 可以从网络分离微分段,也可以将安全结合到工作负载身份,以实现优化保护。Prisma Cloud 微分段解决方案中的一切都围绕身份展开。

定义工作负载身份

工作负载身份是通过基于身份的微分段实现零信任的关键元素。Prisma Cloud 为每个受保护的主机和容器分配一个加密签署的工作负载身份。

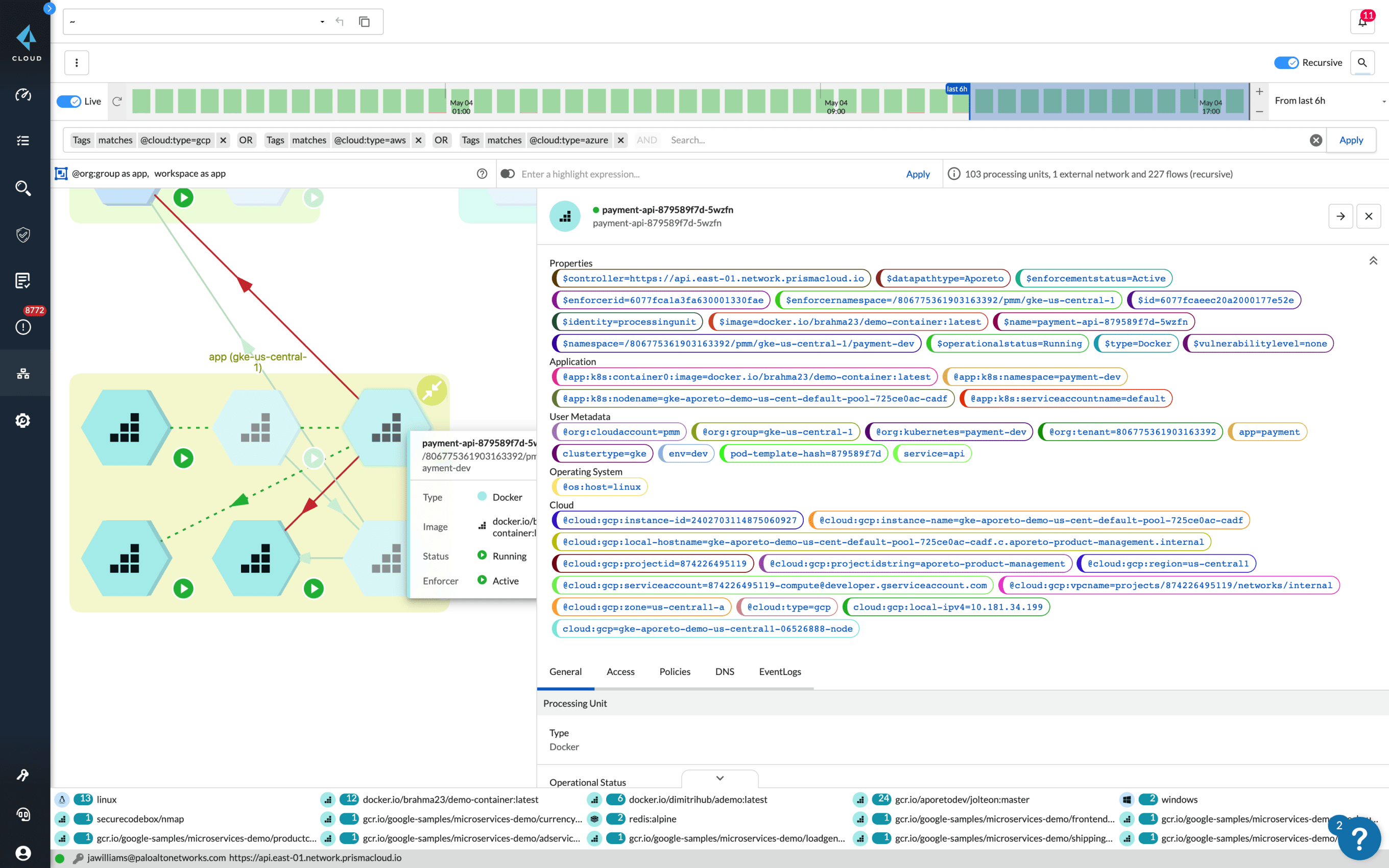

工作负载身份包括标签

每个身份由情境属性构成,包括 Amazon Web Services (AWS®)、Microsoft Azure®、Google Cloud、Kubernetes® 等平台的云原生来源中的元数据。

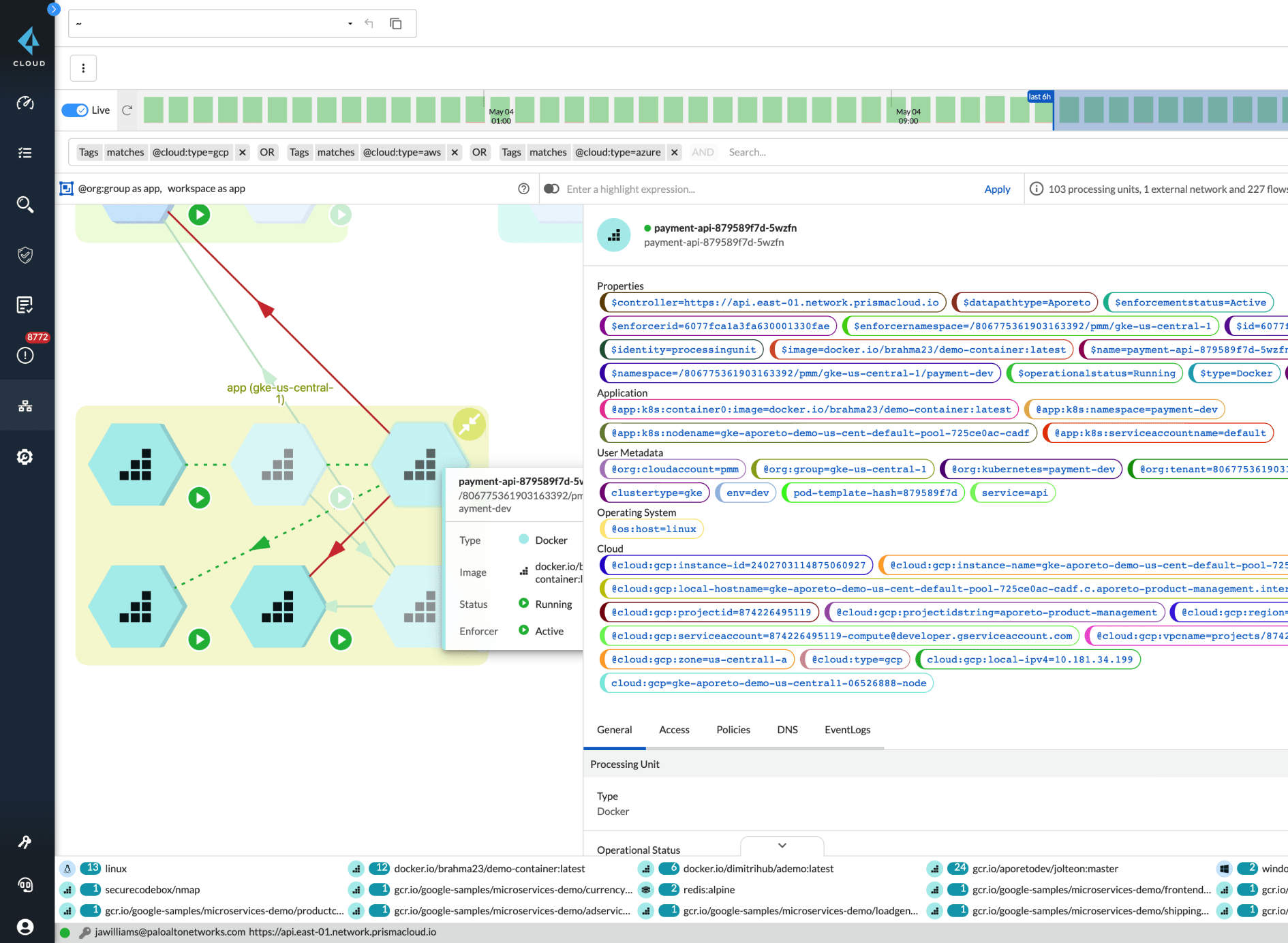

身份可以确保网络可视性的准确性

受保护的工作负载可以根据每个通信请求收发身份。身份融入到网络流可视性中,因此,您无需依靠没有情境的 IP 地址。

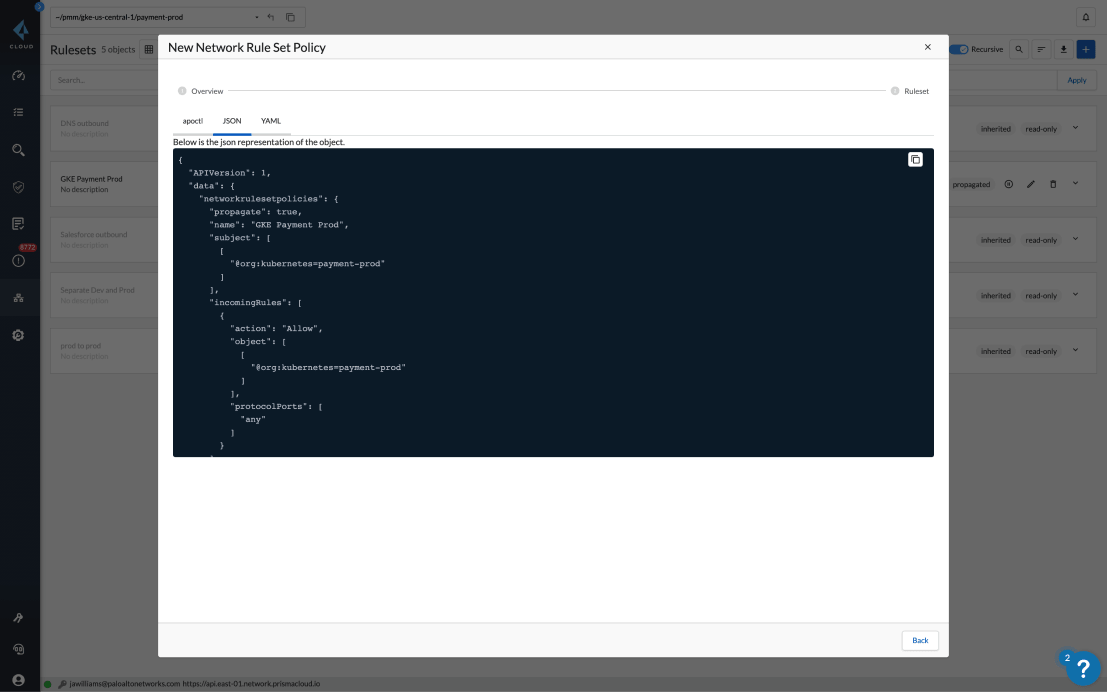

身份可以加强工作负载防御

Prisma Cloud 可以验证通信工作负载的身份而非 IP 地址。如果工作负载既没有经过验证,也没有经过授权,网络访问请求将被拒绝。