什么是零信任网络访问 (ZTNA)

什么是 ZTNA?

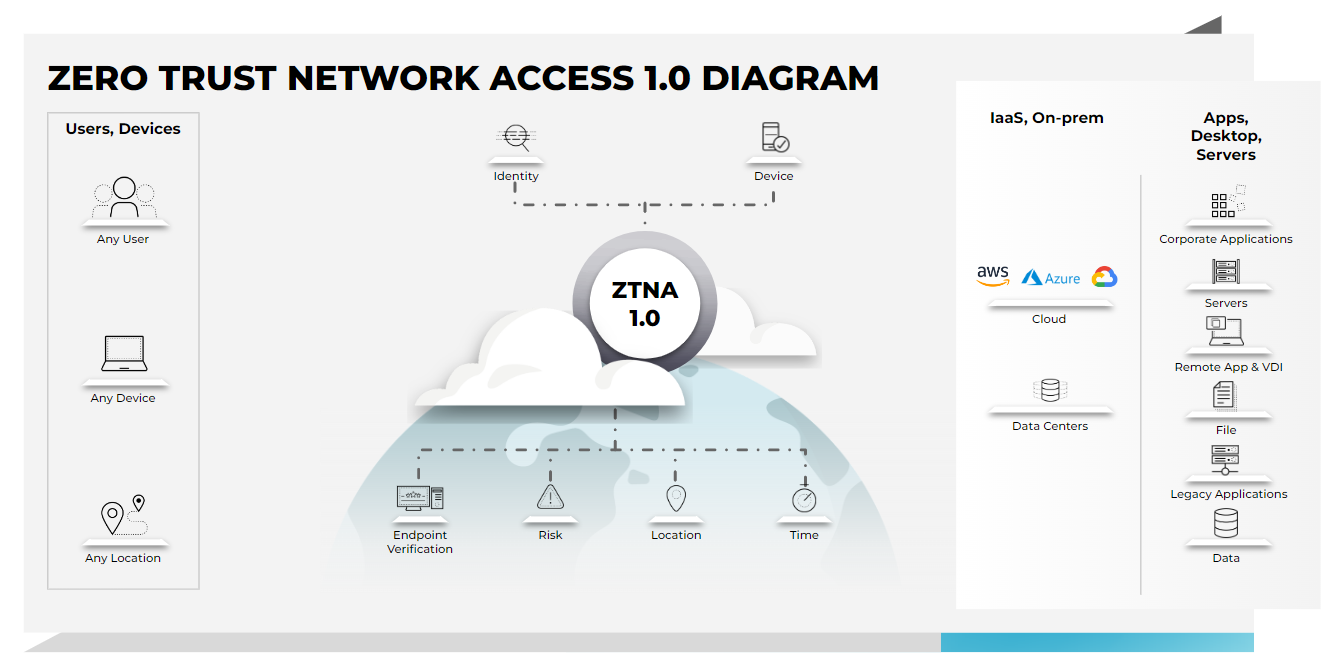

零信任网络访问 (ZTNA) 是一类根据定义的访问控制策略来对应用程序和服务提供安全远程访问的技术。VPN 允许用户完全访问局域网,而 ZTNA 解决方案则不同,它默认拒绝,只允许用户访问明确被授予权限的服务。随着越来越多的远程用户加入网络,了解安全差距以及 ZTNA 解决方案可以为企业提供的安全优势非常重要。

ZTNA 如何工作?

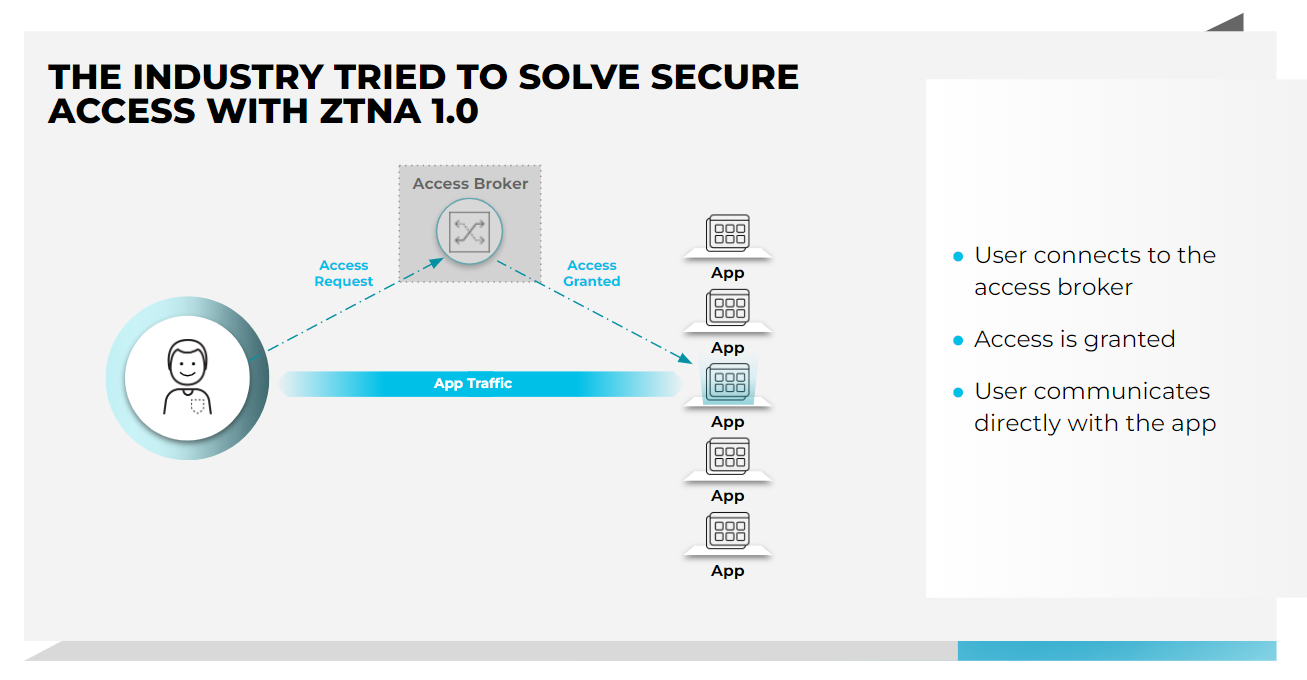

有了 ZTNA,在用户通过 ZTNA 服务认证后即可建立访问。然后,ZTNA 服务通过一个安全、加密的隧道代表用户提供对应用程序的访问。这为企业应用程序和服务提供了一层额外的保护,屏蔽了原本公开可见的 IP 地址。

与软件定义边界 (SDP) 一样,ZTNA 利用暗云的概念,防止用户看到自己无权访问的任何应用程序和服务。这样就能防止攻击者横向移动,否则被入侵的端点或凭据就会允许扫描和转向其他服务。

ZTNA 对比 VPN

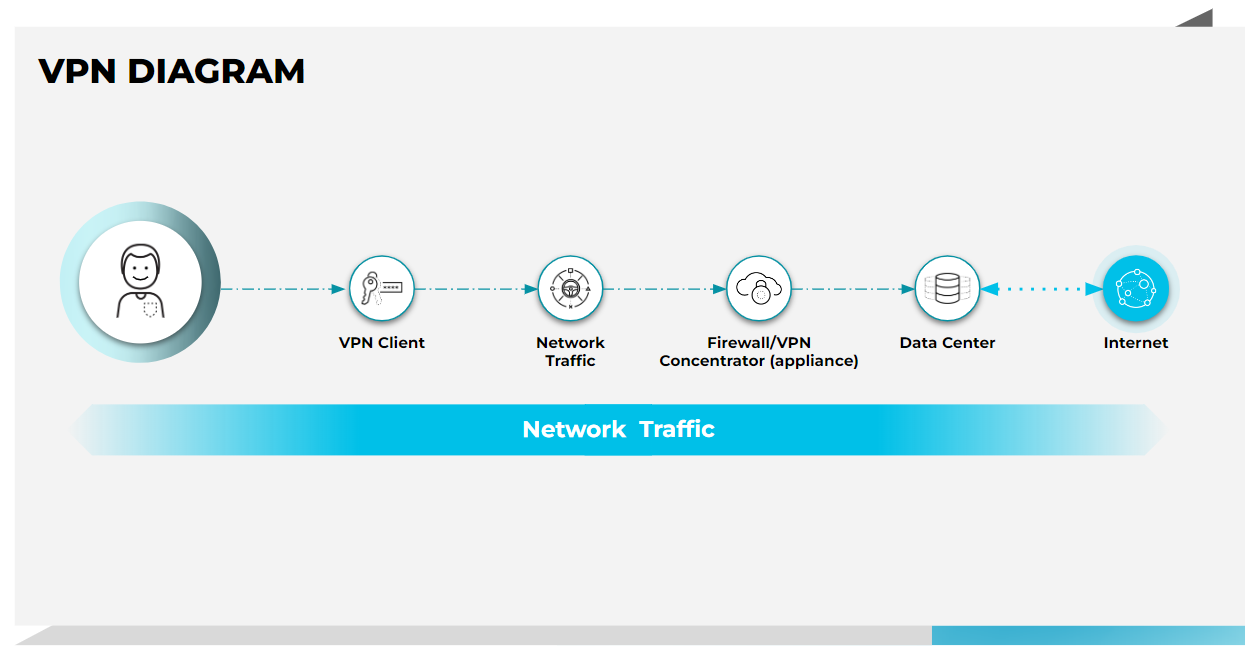

VPN 旨在授予对 LAN 的完全访问权限,为远程员工连接到公司网络提供一个私有的加密隧道。虽然这看起来像是一个实用的解决方案,但不幸的是 VPN 缺乏灵活性和精细度来控制和准确查看用户可以做什么,以及可以访问哪些应用。一旦用户被授予访问权限,就可以访问网络上的一切,从而导致安全缺口和策略执行问题。

另一方面,ZTNA 基于精细的访问控制策略提供对应用程序的安全远程访问。它在用户连接到应用时对用户进行持续检查,而不是像 VPN 一样“一旦通过验证就进入”。因此,ZTNA 提供了一种“永不信任,始终验证”的最低权限方法,在整个用户会话中不断审查用户、设备和应用行为。

VPN 替代/安全远程访问

当今许多企业关注的一个关键领域是用更现代的 ZTNA 解决方案取代过时的 VPN 技术,这种解决方案克服了性能瓶颈并简化了管理,为远程和混合型员工提供网络访问。这些 VPN 替代倡议通常受到多种因素的推动:

- 应用程序开始转向混合模型,利用本地以及云和多云环境。因为,传统的 VPN 技术将流量迂回或回传至内部“中枢”,既不能扩展,也不能提供最佳的用户体验。

- 我们现在访问企业应用的要求也在发生变化。传统上,用户利用托管设备,但现在我们看到越来越多的非托管设备也进入企业网络并请求访问企业应用程序。

- 最后,企业希望为所有应用提供一致的保护和安全模型,不仅仅是 Web 或遗留应用程序,而是所有应用。

VPN 解决方案在设计时并没有考虑到快速扩展、高性能和持续交付高级安全服务的需要,而现在需要将混合用户安全地连接到完成工作所需的大量应用程序。因此,企业已经开始使用 ZTNA 解决方案替换过时的 VPN 部署。

ZTNA 的优势

ZTNA 服务中基于身份的验证和访问控制替代了大多数 VPN 配置通常使用的基于 IP 的访问控制,有助于减少企业的攻击面。ZTNA 还允许企业实施特定于位置或设备的访问控制策略,防止未修补或脆弱的设备连接到企业服务。这就缓解了常见的 VPN 相关难题,即 BYOD 远程用户被授予与公司办公室用户相同级别的访问权限,尽管事实上远程用户的安全控制措施通常较少。一些基于代理的 ZTNA 解决方案提供对连接用户和设备的预先身份验证信任评估,包括设备状态、身份验证状态和用户位置。然而,向远程和混合工作的快速转变,加上云采用的迅速崛起,暴露出 ZTNA 初始迭代(1.0 版)的巨大缺口。

ZTNA 2.0

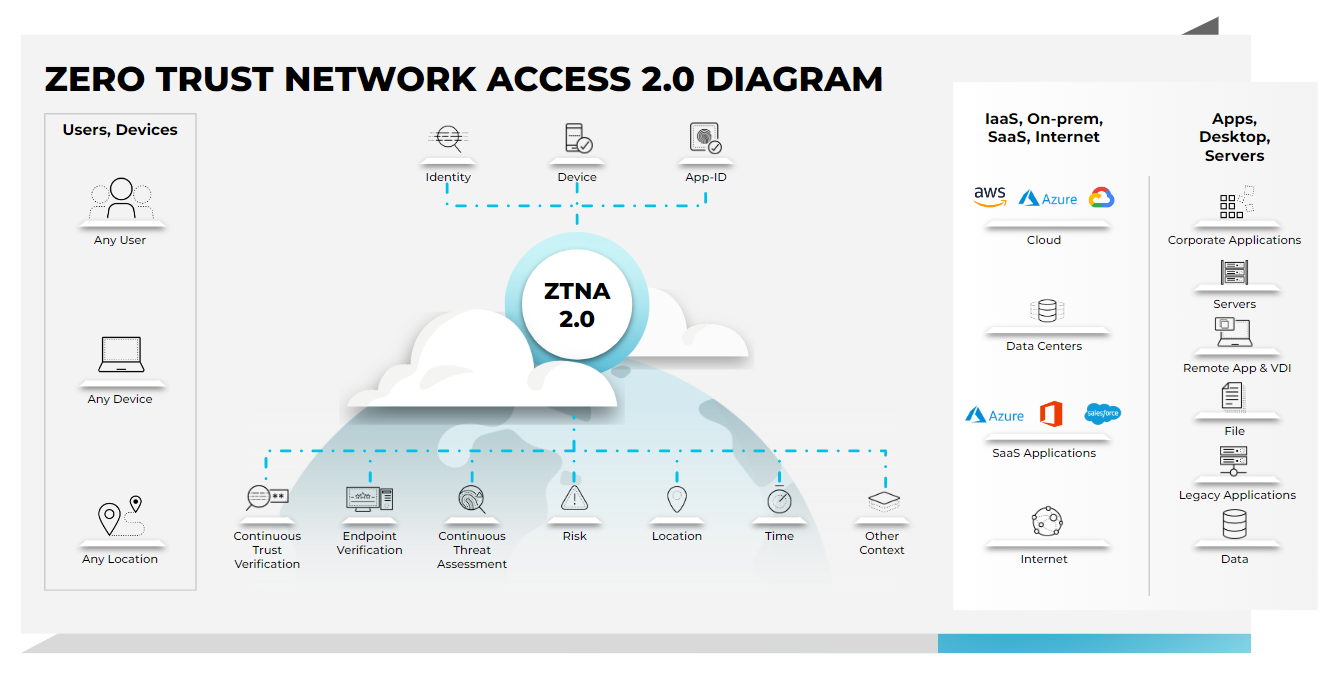

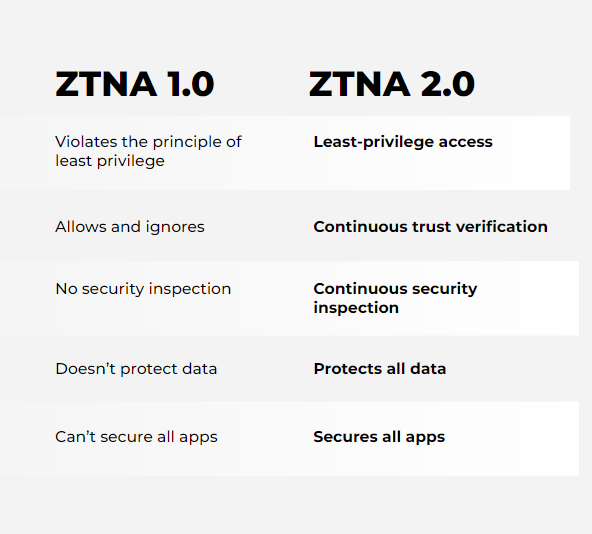

零信任网络访问 2.0 克服了原有 ZTNA 解决方案的局限性,提供安全连接,为拥有混合劳动力的企业实现更好的安全成果。ZTNA 2.0 提供:

- 真正的最低权限访问:在第 7 层根据 App-ID 识别应用程序。这样可以在应用和子应用级别实现精确的访问控制,独立于 IP 和端口号等网络结构。

- 持续的信任验证:授予对应用的访问权限后,根据设备状态、用户行为和应用行为的变化持续评估信任。如果检测到任何可疑行为,可以实时撤销访问权限。

- 持续的安全检查:持续对所有流量进行深入的检查(即使是已授权的连接),防止包括零日威胁在内的所有威胁。在合法用户凭据被窃取并针对应用或基础架构发起攻击的情况下,这一点尤其重要。

- 保护所有数据:通过单一 DLP 策略为企业中使用的所有应用实施一致的数据控制,包括私有应用和 SaaS。

- 保护所有应用:持续保护整个企业中使用的所有应用程序,包括现代的云原生应用、传统的私有应用和 SaaS 应用,以及使用动态端口和利用服务器发起连接的应用。

ZTNA 1.0 对比 ZTNA 2.0

过去 24 个月,网络和安全领域最大的转变是,工作不再代表我们去的地方,而是我们从事的活动。混合工作是我们的新常态,这意味着我们的应用和用户现在无处不在,大大增加了我们的攻击面。与此同时,我们也看到越来越多、越来越精明的网络攻击试图利用这种大幅增加的攻击面。

当前的 ZTNA 1.0 解决方案仅解决了与直接应用访问相关的一些问题。特别是 ZTNA 1.0 解决方案:

ZTNA & SASE

然而,与 SDP 一样,ZTNA 在用户建立连接后不提供对来自应用程序的用户流量的内联检查。当用户的设备或凭据受到损害或者恶意内部人员利用其对资源的访问权限来破坏应用程序或主机时,这可能会导致潜在的安全问题。

安全访问服务边缘 (SASE) 是广域网 (WAN) 和安全服务在云交付服务“边缘”的融合,旨在帮助企业实现网络和安全基础设施的现代化,适应混合环境和混合员工的需求。SASE 解决方案将多个单点产品(包括 ZTNA、云 SWG、CASB、FWaaS 和 SD-WAN)整合到一个单一的集成服务中,从而在提高企业敏捷性的同时降低网络和安全复杂性。

开始 SASE 之旅的方法有很多,ZTNA 就是其中之一。安全访问服务边缘 (SASE) 解决方案融合了 ZTNA 2.0 基于身份的验证和精细访问控制功能,提供了更完整、更全面的方法。

在这篇博客中了解有关 ZTNA 演变的更多信息。