整合的供应链覆盖和可视性

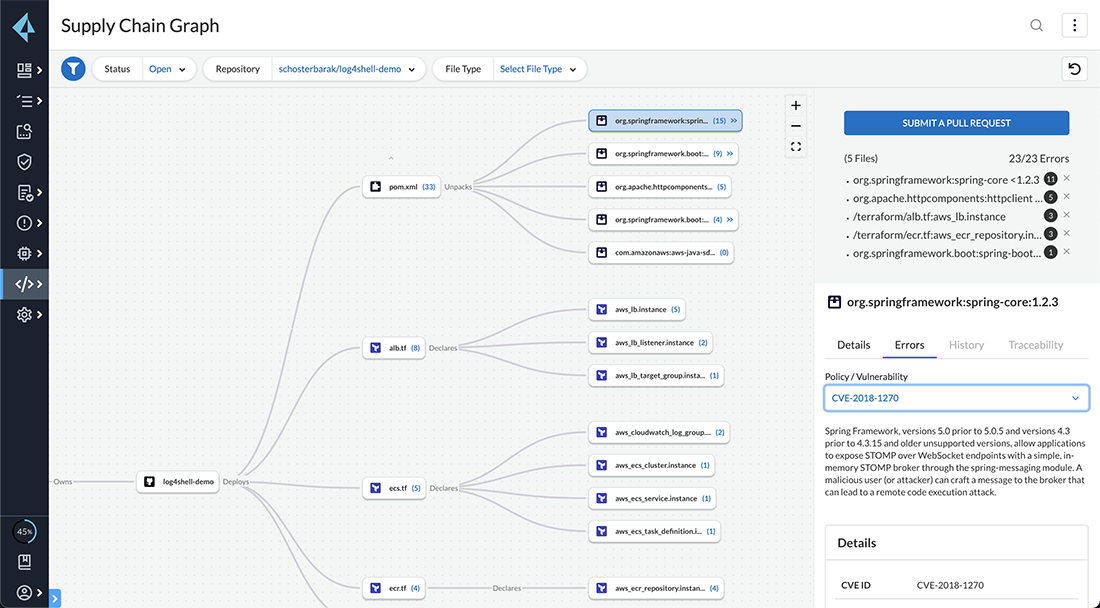

借助 Prisma Cloud 的供应链图,企业可以可视化其供应链的每个组件,并了解所有相关风险。Prisma Cloud 的供应链图将企业的所有代码和管道组件清点到可视化视图中,并通过安全态势数据的叠加进行增强,以提供企业的应用和基础架构资产依赖关系的完整信息。利用这些分析数据,企业可以确定其供应链中风险的优先级,并更有效地部署资源来修复最有可能被利用的问题。

软件供应链可视性和编目

供应链图提供了企业的交付管道和代码组件的合并清单。通过可视化所有关联,企业可获得其供应链攻击面急需的可视性。然后,企业可以根据这些发现采取行动,例如利用 Prisma Cloud 的批量获取请求修复功能。此功能可帮助企业创建单个获取请求,该请求将一次性对许多违规行为应用自动修复。

情境感知软件构成分析 (SCA)

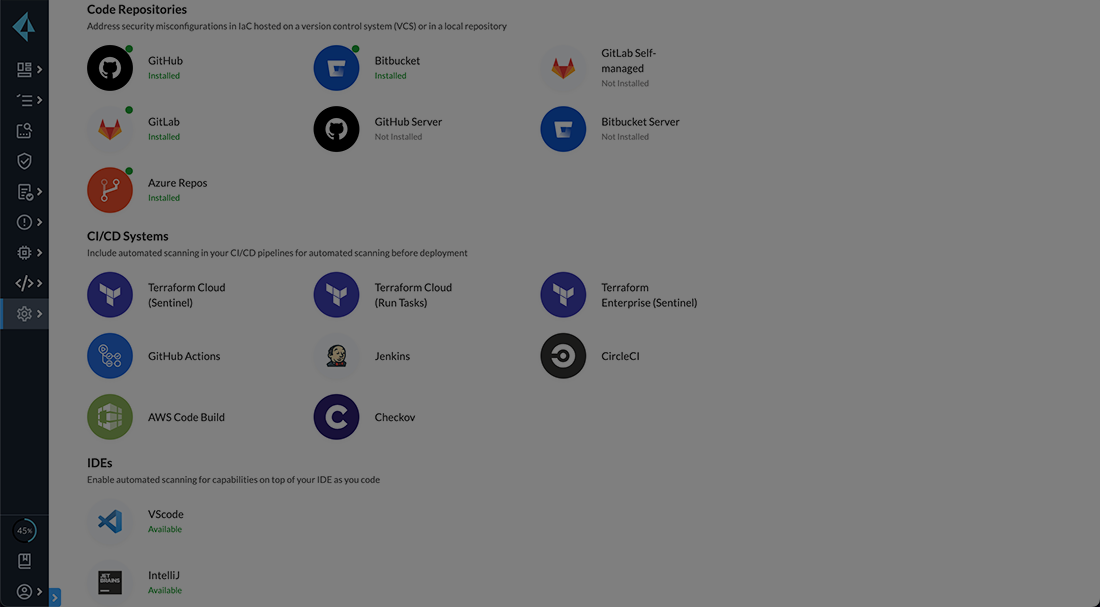

Prisma Cloud 支持开源数据包扫描,具有无限依赖树扫描和精细版本碰撞修复。通过将漏洞发现与基础架构错误配置叠加,并添加至开发人员工具中,Prisma Cloud 的 SCA 让开发人员能够更快速地确定开源风险的优先级并进行修复。

行业领先的 IaC 安全

Prisma Cloud 由市面上最强大的开源策略即代码引擎 Checkov 提供支持,配备了数千种策略来帮助主动实施云安全最佳实践。Prisma Cloud 在开发生命周期的早期阶段就提出了云安全问题,并提供了代码修复功能,确保仅部署安全的基础架构代码。