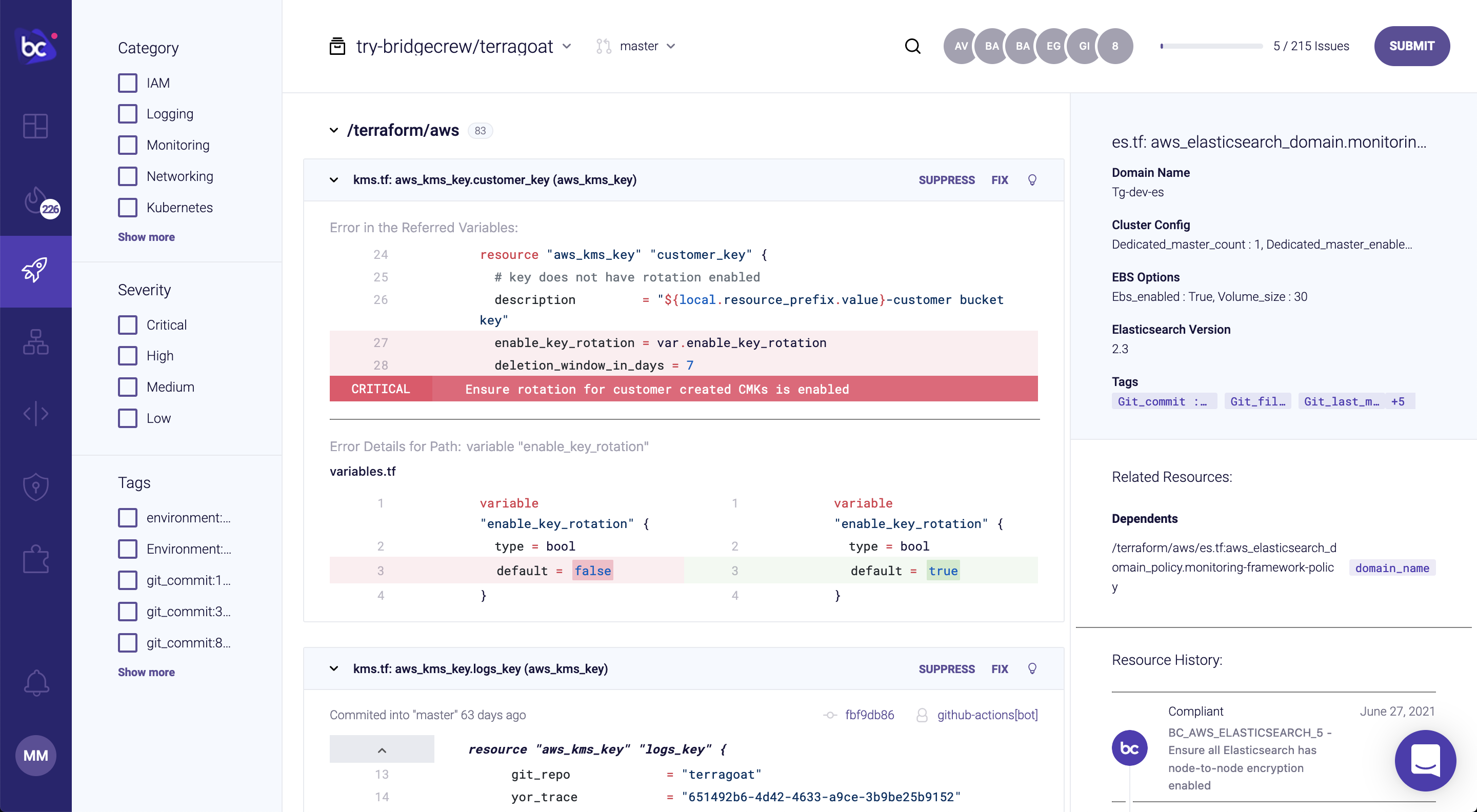

基础架构即代码扫描

“基础架构即代码”提供了一个在云基础设施部署到生产环境之前用代码保护云基础设施的机会。Prisma Cloud 使用自动化,并通过将安全方案嵌入用于 Terraform、CloudFormation、Kubernetes、Dockerfile、Serverless 和 ARM 模板的 DevOps 工具中的工作流,在整个软件开发生命周期中优化安全性。

自动化代码中的云错误配置检查

在软件开发生命周期的每一步添加错误配置的自动检查。

利用开源和社区的力量

Checkov 是一种开源工具,是 Bridgecrew 为支持构建时扫描而构建的,它有一个活跃社区的支持,已经被下载数百万次。

在开发者工具中嵌入错误配置检查

Bridgecrew 为 IDE、VCS 和 CI/CD 工具提供了原生集成,以帮助开发人员在现有工作流中保护代码。

包括错误配置的深入情境

Bridgecrew 自动跟踪 IaC 资源的依赖项以及最新的开发人员修饰符,以改进大型团队中的协作。

在代码中提供自动反馈和修复

自动化错误配置的拉取请求注释,以及自动拉取请求,并提交已确定错误配置的修复。